Auditoria ou Auditar vem da raiz em latim audire que significa ouvir. Um significado mais abrangente seria: analisar, mapear padrões e desvios e identificar a causa de um problema.

Mapear a causa raiz de um problema é um grande desafio visto que esta é bem diferente de uma justificativa ou simples admissão de responsabilidade.

Trata-se do fato gerador do apontamento. Porém – que realmente levou à este desvio? Qual controle falhou para a materialização do risco?

Auditoria Contínua

A Auditoria Contínua é ainda mais desafiadora. Como uma máquina pode identificar problemas, falhas e até mesmo fraudes sem o julgamento humano?

Entender como auditar problemas ou fraudes a partir de padrões é condição sine qua non para automatizar testes de Auditoria Interna. Aliás, esta expressão também é latina:

sine qua non: Sem à qual não há razão de ser

latim, wikipedia

Técnicas

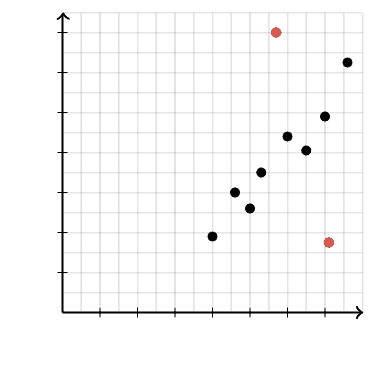

Existem muitas técnicas para identificar outliers. Mas, vejamos duas óticas de análise:

Aderência à regras

Quando um processo possui um fluxo e regras bem definidas, é muito fácil comparar prática e teoria. Primeiramente, podemos simplesmente testar a aderência às regras.

Por exemplo, ao analisar os pedidos de compra da Companhia uma das preocupações pode ser a alçada de aprovação.

Assim sendo, caso exista uma política de alçadas, é simples comparar se a aprovação de um pedido de R$ 2.000,00, por exemplo, foi aprovado por alguém com alçada suficiente.

Identificando padrões e desvios

Um processo estabelecido compreende uma ação ou conjunto de ações constantes – rotina. Portanto, se é possível identificar um padrão de periodicidade, vale a pena avaliar os casos que fogem à regra.

Na contabilidade por exemplo, existem tipos de documentos e contas contábeis específicas para cada situação. Conhecer estes padrões permite identificar exceções e identificar erros nos lançamentos.

O erro operacional, a ineficiência e até mesmo fraude – todos têm uma dimensão em comum: a rotina.

‘Corrupção” vem do latim “rumpere”, ou romper, quebrar. Da mesma origem latina vem a palavra “rota”, através de “ruptura”, que virou “rupta” (um caminho aberto) no latim vulgar e está na origem do francês “route”, rota, e também de “rotina”. “Corrupção” e “rotina” vão se encontrar…

Luís Fernando Verríssimo (O Globo, 13/04/04)

Geralmente, na auditoria, são os outliers (casos que fogem do padrão) que indicam problemas, possibilidades de melhoria ou desvios de conduta.

Implantar um código de ética na empresa, é essencial para o aculturamento dos colaboradores. Parte de um programa de ética, o código especifica claramente qual é a conduta esperada do colaborador, o que ele não deve fazer e como ele será responsabilizado no caso de desvios.

O Discurso do Método na Auditoria

Em 1637, o filósofo e matemático francês René Descartes definiu 4 passos para desenvolver um raciocínio. Esses quatro passos podem orientá-lo na identificação de problemas. São eles:

- Receber escrupulosamente as informações, examinando sua racionalidade e sua justificação. Verificar a verdade, a boa procedência daquilo que se investiga – aceitar o que seja indubitável, apenas. Esse passo relaciona-se muito ao ceticismo.

- Análise, ou divisão do assunto em tantas partes quanto possível e necessário.

- Síntese, ou elaboração progressiva de conclusões abrangentes e ordenadas a partir de objetos mais simples e fáceis até os mais complexos e difíceis.

- Enumerar e revisar minuciosamente as conclusões, garantindo que nada seja omitido e que a coerência geral exista.

Enablers da Auditoria Contínua

Em conclusão, para aprender mais sobre Auditoria Contínua, procure obter conhecimentos específicos de Tecnologia da Informação, uso de ferramentas de Audit Analytics e Data Science para facilitar essas análises na auditoria interna.

Referências sobre padrões e desvios

Outliers in scatter plots (Khan Academy, 15/08/2019)

Corruptelas (Veríssimo, O Globo 13/04/14)