1. A Modernização Necessária da Auditoria Interna

A auditoria interna passa por uma transformação inevitável. A era dos métodos manuais e das amostragens limitadas chegou ao fim. Em um ambiente empresarial cada vez mais digital, a análise de dados não é mais um diferencial — é uma exigência de sobrevivência para quem busca eficiência, precisão e credibilidade.

O progresso da profissão depende da capacidade de adotar tecnologias e automatizar testes, ampliando o alcance e a profundidade da análise.

O uso de Técnicas de Auditoria Assistidas por Computador (CAATs) possibilita a revisão de 100% das transações, reduzindo a dependência de amostras e aumentando a detecção de erros, fraudes e desvios. Segundo o Institute of Internal Auditors (IIA), a integração da análise de dados é hoje considerada uma melhor prática global e parte essencial da governança corporativa moderna.

2. O Valor Estratégico da Análise de Dados

A adoção de tecnologias de análise de dados oferece benefícios tangíveis que vão muito além da produtividade. Elas aumentam a cobertura, reduzem riscos e fortalecem o papel da auditoria como parceira estratégica da alta administração.

Entre os principais ganhos estão a independência em relação ao TI, o monitoramento de riscos em tempo real, a detecção de fraudes, e a capacidade de estratificar dados para priorizar áreas críticas. Com ferramentas como ACL Analytics, Alteryx, IDEA, Arbutus ou Python, o auditor pode automatizar testes e realizar análises com periodicidade definida, transformando a auditoria interna em um sistema de monitoramento contínuo de riscos.

Técnicas clássicas, como a Lei de Benford, o teste de duplicidades ou a análise de lacunas de numeração, continuam sendo extremamente eficazes quando aplicadas com automação. Isso demonstra que a auditoria digital não substitui o julgamento profissional — ela o potencializa.

Como reforça o guia GTAG-3 (Continuous Auditing) do IIA, a aplicação estruturada da análise de dados “aumenta a confiança, acelera a entrega de resultados e melhora a transparência da função de auditoria”.

3. A Integração da Análise de Dados ao Ciclo de Auditoria

A análise de dados deve estar presente em todas as fases do ciclo de auditoria — do planejamento à comunicação dos resultados.

Na fase de planejamento, dados históricos e operacionais permitem identificar indicadores de risco, como lançamentos manuais fora de padrão, movimentações atípicas de estoque ou valores acima de alçada. Isso direciona o foco da auditoria para áreas de maior exposição.

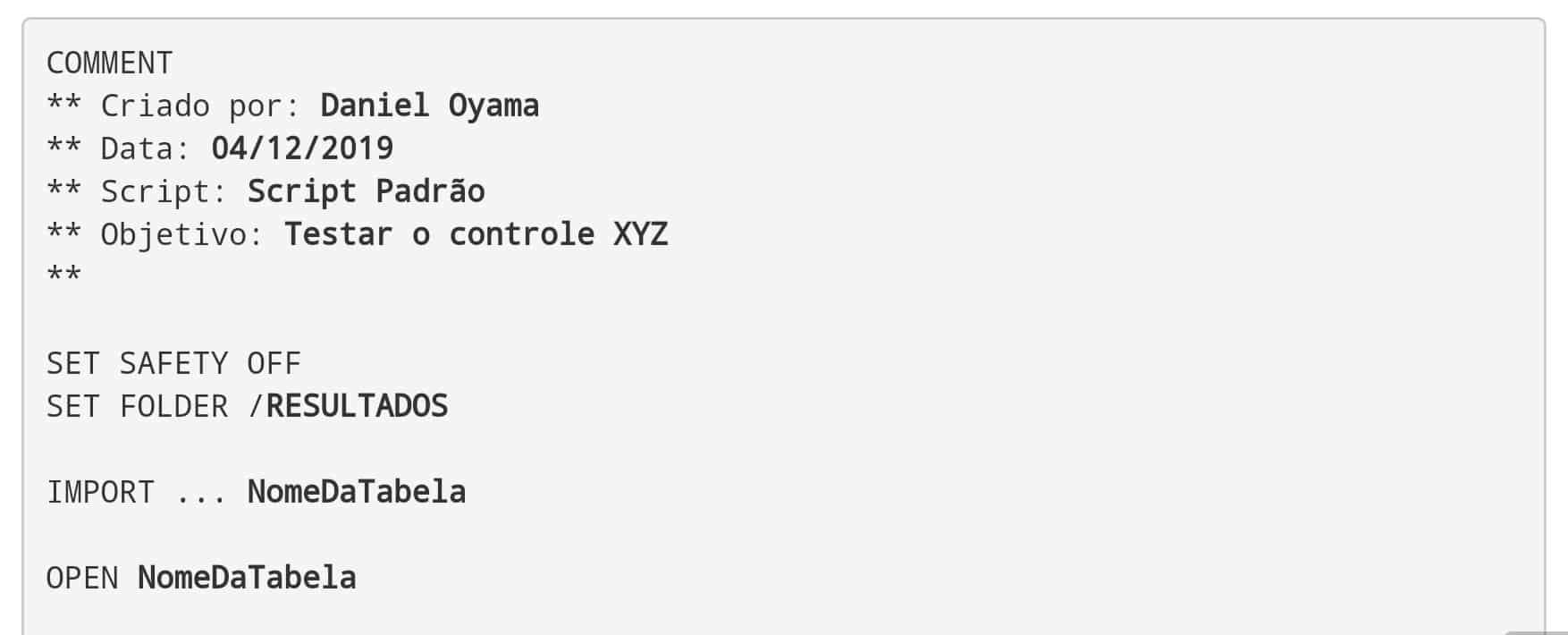

Durante os testes de auditoria, as ferramentas analíticas executam rotinas automatizadas sobre populações completas, liberando os auditores das tarefas manuais e aumentando a assertividade. Já na fase de revisão, o repositório de análises e scripts garante a rastreabilidade dos resultados e permite a reaplicação periódica dos testes sem perda de qualidade.

A auditoria contínua, sustentada por scripts e indicadores, torna o processo proativo e escalável, permitindo que a auditoria interna antecipe riscos antes que causem impacto na organização.

4. Pessoas, Processos e Tecnologia: O Tripé do Sucesso

Implementar uma estratégia de análise de dados não depende apenas da escolha da ferramenta certa. Exige pessoas capacitadas, processos ajustados e tecnologia adequada — um tripé essencial para o sucesso.

Nas pessoas, o investimento em capacitação é indispensável. Auditores precisam entender estatística, lógica de programação e leitura de dados. O IIA recomenda que os departamentos criem papéis específicos, como especialistas em dados, analistas de auditoria digital e auditores de negócio com proficiência analítica.

Nos processos, o ciclo de auditoria deve ser redesenhado. Planejamento, execução e follow-up precisam integrar dados em todas as etapas. Isso inclui repensar cronogramas, papéis e até o estatuto da auditoria interna para garantir acesso legítimo e direto às bases de dados corporativas.

Na tecnologia, a seleção deve considerar a realidade de cada organização. Ferramentas como ACL, Arbutus, Alteryx, Power BI, Python e SQL Server devem ser avaliadas pelo nível de automação, conectividade e rastreabilidade que oferecem.

5. O Modelo de Maturidade Analítica da Auditoria

A implementação da análise de dados é uma jornada evolutiva. O modelo de maturidade do IIA define cinco níveis de desenvolvimento que guiam o avanço das equipes de auditoria:

- Básico — uso pontual de ferramentas para análises simples e testes manuais.

- Aplicado — integração da análise em auditorias específicas com scripts reutilizáveis.

- Gerenciado — criação de repositórios de dados e testes padronizados.

- Automatizado — execução de auditorias recorrentes com scripts agendados.

- Monitoramento Contínuo — a gestão assume o acompanhamento de processos, enquanto a auditoria atua na validação e melhoria contínua.

Cada nível representa uma ampliação da maturidade digital da auditoria interna. Avançar nesse modelo requer planejamento estratégico, governança de dados e melhoria contínua — pilares que garantem eficiência e credibilidade.

6. Seleção de Ferramentas e Recomendações Estratégicas

A escolha da tecnologia ideal deve equilibrar eficiência, segurança e capacidade de integração. Ferramentas analíticas eficazes oferecem acesso direto aos dados, suportam múltiplos formatos (ERP, planilhas, bancos de dados) e mantêm um rastro de auditoria completo (log) das atividades realizadas.

Segundo o IIA, as ferramentas ideais para auditoria devem atender a três requisitos:

- Acesso aos dados com integridade, evitando alterações acidentais;

- Funcionalidades específicas de auditoria, como testes de duplicação e junção de arquivos;

- Automação e logging, permitindo repetição e revisão por pares.

Além da tecnologia, líderes de auditoria devem tratar o programa analítico como um projeto estratégico de longo prazo. É essencial alinhar a estratégia à matriz de riscos, documentar os scripts, padronizar metodologias e garantir o treinamento contínuo das equipes.

A análise de dados deixou de ser uma tendência — é um componente essencial da governança corporativa moderna, aumentando o valor entregue pela auditoria e sua relevância dentro da organização.

Conclusão

A análise de dados não é apenas uma ferramenta: é uma nova forma de pensar auditoria. Incorporar tecnologia, estatística e automação às práticas tradicionais transforma a função de auditoria interna em um agente de valor e inovação.

Ao compartilhar este conteúdo em grupos de LinkedIn, WhatsApp ou fóruns de auditoria, você ajuda a fortalecer a profissão e disseminar as melhores práticas recomendadas pelo Institute of Internal Auditors (IIA) e pelas diretrizes GTAG.

👉 Compartilhe este artigo e incentive sua equipe a explorar as oportunidades da auditoria digital. O futuro da auditoria já começou — e é baseado em dados.

Este texto se baseia no artigo “Tecnologias de Análise de Dados – IPPF Guia Prático”, publicado pelo The Institute of Internal Auditors (The IIA) em 2011.